いきなりですが、不正アクセスするためには何が必要でしょうか?

特殊なツールでしょうか?

それとも専門の知識でしょうか?

もちろん、いずれも必要になる場合もありますが、そんなものがなくても誰でも簡単に不正アクセスする方法があります。 それは、IDとパスワードを入手すること、です。誰もが利用するWebサイトのIDとパスワードを入手することが出来れば、どんな人でも簡単に不正アクセスすることが出来ます。

「いや、そのIDとパスワードを入手するのが難しいでしょ?」

そう思う人は多いと思います。

もちろん、誰もが進んで他人にIDとパスワードを教えることはないでしょう。

(会社のディスプレイにIDとパスワードを付箋で貼っている人も教えるつもりはないと信じたいです・・・!)

そこで、不正アクセスをしたい人は、IDとパスワードを何とかして入手しようとします。

IDとパスワードの入手方法

IDとパスワードを入手する方法として以下があります。

- フィッシング詐欺

- ソーシャルエンジニアリング

- キーロガー

- フィッシング詐欺

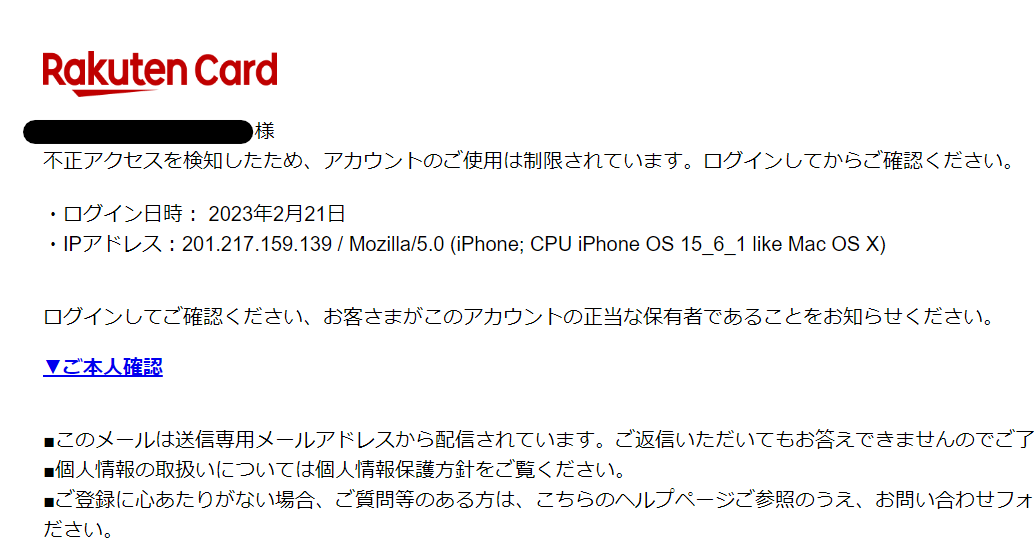

偽のWebサイトやメール、SMSを用いて、ユーザーの個人情報やパスワードを詐取しようとする方法です。 巧妙に作られたメールやWebサイトであれば、本物と見分けがつかないことが多いため、誤ってIDとパスワードを入力してしまう人が多いのです。

- フィッシングメールの例

- フィッシングメールの例

- フィッシングメールの例

- ソーシャルエンジニアリング

犯罪者が、被害者をだまして、個人情報を引き出そうとする攻撃です。

たとえば、PCにメッセージを表示するなどして、電話をかけさせて「技術サポートスタッフ」と偽り、サポート費用や購入費用として被害者の情報と一緒にクレジットカードの情報を盗んだりします。

- キーロガー

犯罪者が、被害者のコンピュータにキーロガーと呼ばれるプログラムをインストールし、キーボードの入力を監視して、IDやパスワードなどの情報を収集します。

そんな悠長なことはしていられない

しかし、これは被害者が引っかかるのを待っていることになるので、お金になるまでに時間がかかります。

そこで犯罪者は次のような力技を用いてきます。

- パスワード攻撃

- クレデンシャルスタッフィング攻撃

- ゼロデイ攻撃

- パスワード攻撃

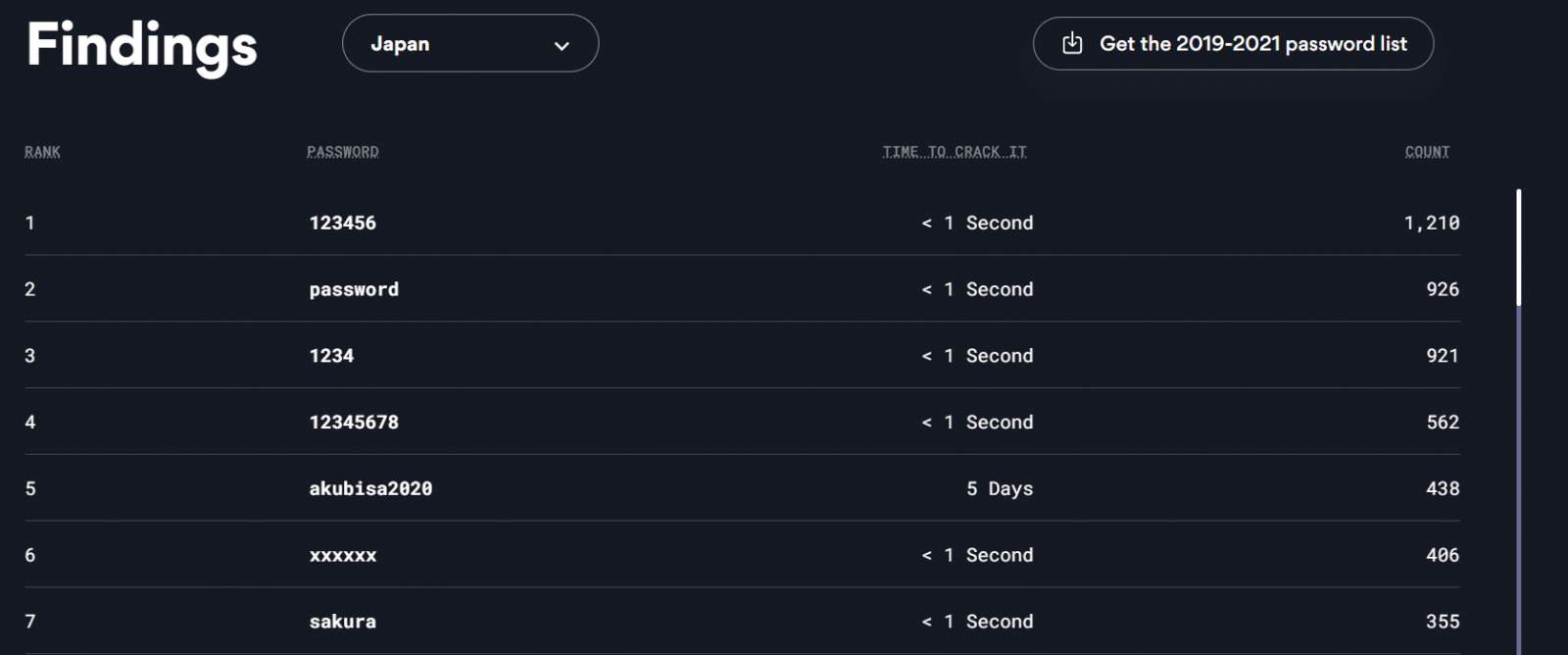

パスワードを総当たりで推測することによってアクセスを試みる攻撃。弱いパスワードや多くの人が使うような一般的なパスワードを使っている場合、容易に不正アクセスされる可能性があります。

- 簡単なパスワードの例

(https://nordpass.com/most-common-passwords-list/?utm_source=twitter&utm_medium=social&utm_campaign=top200passords2021)

- クレデンシャルスタッフィング攻撃

パスワード攻撃に似ていますが、パスワードが使い回されているという社会事情を悪用して、流出したIDとパスワードで世界中の色々なWebサイトに侵入出来ないかを試行する攻撃です。同じIDとパスワードを色々なWebサイトで使い回していると、この攻撃が有効打になります。

- ゼロデイ攻撃

VPN機器やWebサーバーなど、インターネットに露出している機器の脆弱性を発見してその脆弱性を利用して攻撃を仕掛けるです。IDとパスワードを知らなくても、システムの弱点をついて強引にシステムを乗っ取ることが出来るため、「修正プログラムのリリースがまだだったり、システム設定への変更で対策できない場合にはパスワードが複雑だったり、使い回してなくても乗っ取られてしまいます。

不正アクセスに関するデータ

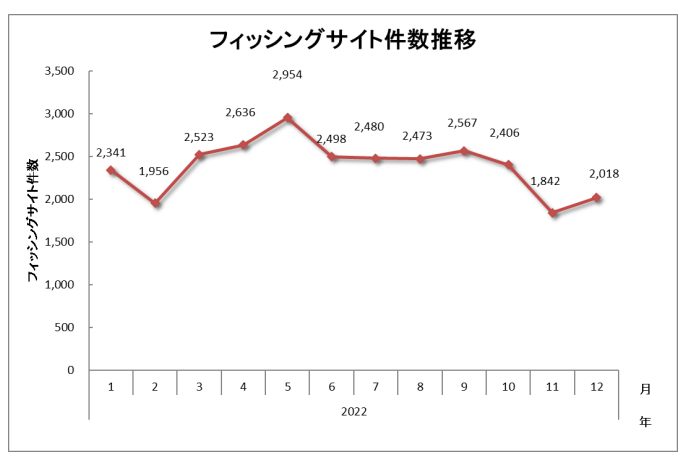

さて、では、このような手法がいったいどれくらい悪用されているかというと、フィッシングサイトの件数は、去年1年で以下のグラフほど報告されています。

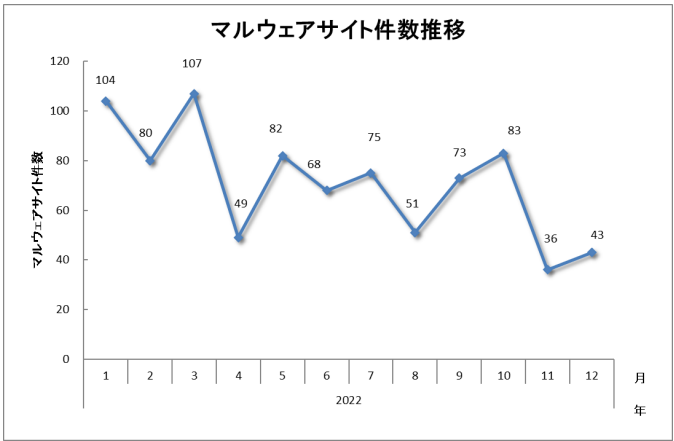

また、マルウェアを感染させるためのサイトの推移は

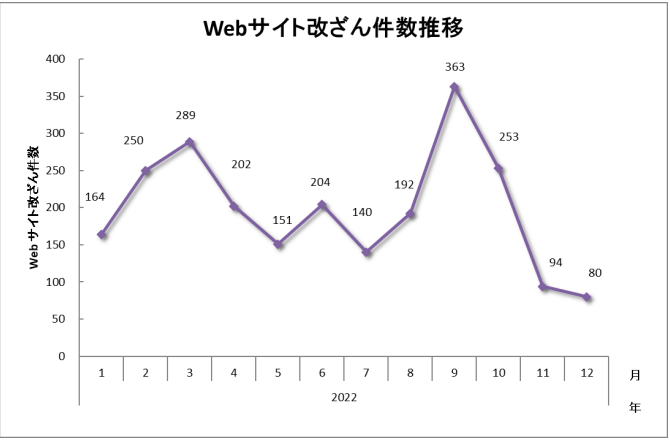

となっており、不正アクセスの結果改ざんされたWebサイトに関しては、

となっています。

では、このような攻撃が、十分に計画されてターゲットを絞り込んで行われているか、というと、実はそういうわけでもないのです。

犯罪者は見逃さない、休まない、飽きない

2022年6月、埼玉大学のNAS(ネットワークストレージ=ネットワークにつながった外付けのHDDみたいなもの)が不正アクセスを受け、内部のファイルがランサムウェアに感染させられる被害を受けました。

では、このNASが常日頃から放置されていたかというと、そういうわけではなかったようです。

その日まで、そのNASは、アクセス制限が施され、外部のネットワークからはアクセスすることが出来なかったのです。 しかし、事件当日の朝8時、メインテナンスでその設定を間違ってしまい、外部(インターネット)からアクセス出来るようになってしまいました。 そして、その日の午後12時には、NASは不正アクセスにより乗っ取られてしまったのです。

たったの4時間です。

しかも、常日頃から外部に向かって開かれているWebサーバーとは違い、アクセス制限のかかっていた機器です。それがたったの4時間で、不正アクセスの被害を受けてしまったのです。これは、ちょっとしたミスを犯罪者は見逃さないということでもありますし、常日頃からインターネットに公開されている機器はもっとたくさんの攻撃を受けて危険な状態にあるということです。

実際、2021年12月、山梨県の県立図書館では、公式Webサイトが改ざんされ、フィッシングサイトに誘導する内容に書き換えられる事態が発生しました。 このサイトでは、サイトのコンテンツを管理するシステムへのログイン画面がインターネットから誰でもアクセスすることが出来ていたそうです。

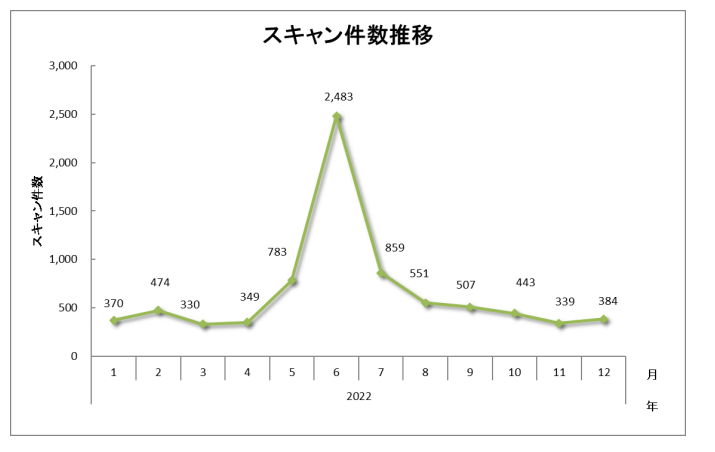

ちなみに、先のJPCERT/CCのレポートでは、こういったシステムを探す試みについて

このようなデータを公表しています。

また、Okta社の Auth0の2022 State of Secure Identity Report によれば、小売業のWebサイトへのアクセスの80%は不正なログインの試行と見られています。

ただ、いくら不正アクセスが多いと言っても、商用サイトを外部に公開しないわけにはいきません。WAFや改ざんチェックシステム、IPSなどを用い、またWebサイト自身の脆弱性診断に加え、セキュアなログインシステムなどで不正アクセスを防ぐことになります。 さらに言うと、これらの外部に公開することを前提にしているシステムは、管理者の意識的にも注視されていたりすることも多いのではないかと思います。

危険な管理画面

もちろん、そういったWebサイトも危険なのですが、今回注意喚起したいのは、本来外部に公開するつもりのない管理画面について、です。

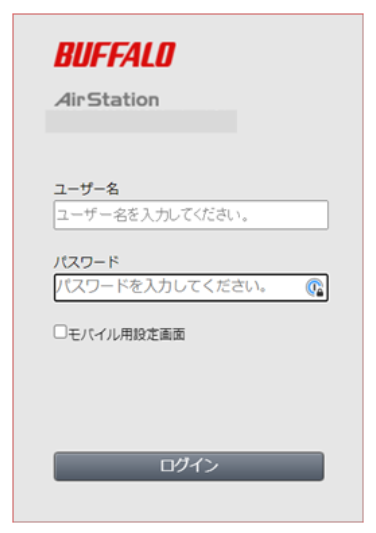

管理画面ってなに? と言う人も多いかも知れません。簡単に言うと、システムを操作するのにブラウザや専用のツールを使ってアクセスするための画面のことです。下図はWi-Fiルーターとして非常にユーザーの多いバッファロー社のアクセスポイントのログイン画面ですが、こういうのを見たこともある人は多いと思います。

こういった画面からログインするためには当然IDとパスワードが必要なのですが、初期設定から変更していない、またはパスワードを簡単なものや空白にしている人も多いです。そして、これらの機器がインターネットから直接アクセス可能になっていると、自分がログインするときも簡単ですが、犯罪者がログインすることも簡単に出来てしまうのです。

ブロードバンドルーターやWi-Fiルータにログインされるのはそんなに大きな問題?特に個人情報も入ってないけど? そう思う人がいるかもしれません。

しかし、最近のルーターは高機能のため、外部から管理者としてログインされると、その豊富な機能を悪用され、他者に対する攻撃をするための道具として悪用されてしまったりするのです。そうすると、攻撃してきたIPアドレスを辿って犯罪者を突き止めた警察が、あなたの家に、会社に来ることになりかねません。

また、Wi-Fiルーターに至っては、これを乗っ取られるということは、Wi-Fiの届く範囲からなら、組織のネットワークに入られる、ということです。

現在、ルーターだけではなく、ありとあらゆる機器にネットワーク経由で管理出来る機能が搭載されています。これらがインターネットから自由にアクセス出来るようになっているということは、世界中の攻撃者に対して、どうぞご自由にログインしてください、と言っているようなものなのです。

どうやって対策すればいい?

では、そのような事態を避けるため、あなたはまず、何をすればいいでしょうか?

管理画面を把握する

まず第1に、あなたの組織に存在する、インターネットからアクセス出来る管理画面を把握することです。

実際に調査してみると、思わぬ数の機器がインターネットからアクセス出来ることに驚くでしょう。テストで構築したサーバーがフリーアクセスになっていることもありますし、一般の家電品に至っては、消費者が望むと望むまいとにかかわらず、その機能が有効になっているからです。

アクセスを制限する

次に、不要なものは、ネットワークから外しましょう。

ネットワークアダプタがあるからLANケーブルを挿しています、ということは意外にあるものです。その機器をネットワークにつなぐ必要があるのか、不要なら外しましょう。さらに、ネットワーク接続が必要なものでも、アクセス制限の機能がついているものは有効にして、必要なところからだけアクセス出来るようにしましょう。

その機器にアクセス制限の機能が無い場合は、スイッチングハブを設置して、同じようにアクセス制限をかけるということも考慮しましょう。アクセス出来ない場所への攻撃はどんなサイバー犯罪者にとっても、非常に難しいことなのです。

自組織で対策が難しい場合は?

部署ごとに独自のシステムを導入しているなど、すべての管理画面を把握することが難しい!というようなケースがあると思います。このようなお客様からのご要望にお応えし、弊社では公開画面調査サービスをご提供しています。

本サービスでは、ネットワークからアクセス可能な管理画面の存在を調査し、対策を取れるようご支援させていただきます。公開されている画面情報を提示しますので、組織内の管理用コンソールの実状を視覚的に把握することができます。

- 組織のIPアドレスがどのように使われていているのか、一度視覚化して把握したい

- 公開サーバやシステムを自由に構築できる環境のため、個別の設定を管理しずらい

このようなお悩みをお持ちの方はぜひ一度公開画面調査をご検討ください。

セキュリティに関するちょっとしたお悩みごとはございませんか?

無料相談も承りますので、ぜひお気軽にお問い合わせください。