突然ですが、昨今のインシデントに関するニュース、皆さんはどのようにその情報を知りますか?

- 2021年12月

株式会社メタップスペイメント -

トークン式クレジットカード決決済情報データベース、決済情報データベース、加盟店情報データベースが不正アクセスを受け、大量の個人情報が漏洩したことが発覚。

- 2022年3月

森永製菓株式会社 -

通販サイトである、森永ダイレクトストアの利用者情報160万人分以上が不正アクセスにより漏洩した可能性があることが発覚。

- 2022年10月

大阪急性期・総合医療センター -

ランサムウェアに感染し、電子カルテシステム並びに関連するネットワークが完全に停止し、2000人以上の患者の外来診察や検査に影響が出、治療歴の詳細が確認できなくなったために、70件以上の手術が中止に。

これらのニュースを、ここで初めて見聞きした、と言う人は少ないと思います。

ことさら、情報セキュリティに興味がある人であれば、「この規模のニュースなら」知っていて当然かも知れません。

では、これらのニュースに共通するキーワードは何でしょうか? 不正アクセス?

はい。それは間違いではありません。

これらは皆、本来アクセス権のない不正なアクセスによって引き起こされています。

しかし、ここでお話しするのは、その一歩前の話になります。

そのキーワード、それは「脆弱性」です。

メタップスペイメント、森永製菓、大阪急性期・総合医療センター、いずれの事例も遠因となっているのは、システムやソフトウェアの脆弱性だったと言われています。

つまり、 その脆弱性がなければ、 あるいは、その脆弱性の対処が適切に行われていれば、 これらの情報セキュリティインシデントは発生しなかったかもしれないのです。

そもそも「 脆弱性」とは

総務省は、脆弱性を「 コンピュータのOSやソフトウェアにおいて、プログラムの不具合や設計上のミスが原因となって発生したサイバーセキュリティ上の欠陥」と定義しています。

そして、多くの場合、これら脆弱性は、悪用されることでシステムに予期せぬ動作をさせ、その先にある情報に対して不正なアクセスを許すことになります。

その不正なアクセスの結果が、サービスの停止なのか、漏洩なのか、改ざんなのか、暗号化なのかはさまざまですが、総じて言えることは、被害者に多大なる不幸をもたらすものでしかないと言うことです。

本来する必要が無かったはずの作業に忙殺され、金銭的にも精神的に多大な損失を被ることになるのです。

では、こういった損失から逃れるためには、私たちは何をすべきでしょうか?

マルウェア対策ツールの導入、侵入検知ツールの導入、改ざん検知ツールの導入、不正なWebサイトへのアクセスの遮断、厳重でセキュアなログインシステムの導入、従業員の教育 etc

色々やらなければいけないことはありますが、ここで先ほどの話を思い出してください。

「その脆弱性がなければ、 あるいは、その脆弱性の対処が適切に行われていれば、 これらの情報セキュリティインシデントは発生しなかったかもしれない」

そうです。 そもそも、脆弱性の対処が適切に行われていれば、侵入してきたマルウェアもその脆弱性を悪用することすら出来ないのです。

脆弱性の対処とは?

では、脆弱性に対する適切な対処とは、一体何をすればいいのでしょうか?

脆弱性に対応するプロセスは大きく分けて次の3つです。

1.脆弱性情報を集める

2.自分の組織に影響を与える情報を抽出する

3.パッチを充てる、バージョンアップする、設定変更する、いずれかの手段で脆弱性を解消する

この中で、皆さんに最も馴染みがあるのは、3.だと思います。

程度の差こそあれ、会社でも自宅でも、PCでもスマホでも、バージョンアップも何もしない人はほぼいないと思います。

いくら脆弱性について詳しく知っていても、その脆弱性を放置しておいては、悪意のある人に悪さをしてくださいと言っているようなものですから、これをやらずして脆弱性対策は完了しません。

もしあなたの組織が3.を全くやっていないのなら、こんな文章を読んでいる場合ではありません。

すぐに取りかかりましょう。

では、1.と2.はどうでしょう?

全ての脆弱性の情報をちゃんと把握出来ているかどうか、つまり1.に対応できてるか不安だ、と言う人は多いと思います。

そして、1.がちゃんと把握出来ていなければ、自組織に関係するものを抽出する2.が難しいのは言うまでもありません。

と言うことは― 1.を効率的に行えれば、2.も楽になると言うことです。

ここで質問です。

あなたは脆弱性情報をどうやって脆弱性情報を集めますか?

①KDLのようなセキュリティ事業者に依頼して提供してもらう

②自分で何とかする

躊躇せずに①を選択出来たあなた! おめでとうございます!

あなたはここから先を読む必要がありません。業務に戻っていただいて大丈夫です。

②を選んだあなた! 次の質問です。

どうやって脆弱性情報を集めますか?

A. Vulsなどの専門ツールを使って集める

B. JVNなどを毎日見て、コツコツ集める

C. 専門的な知識の要らない手近なツールで集める方法がないか探している

A.を選んだあなたには、もう教えることは何もありません。ここから先は読まなくても大丈夫です。

B.を選んだあなた、ご苦労さまです。

ちなみにですが、 JVNに登録更新された脆弱性情報は、2021年で12,000件以上、2022年で14,000件以上です。

お身体に気をつけて脆弱性対策を続けてください。

では、C.を選んだあなた! ようこそお越し下さいました。

ビジネスの現場にある身近なツールを使って脆弱性情報をリスト化する方法について見ていきましょう。

お手軽ツールで脆弱性情報を集めよう!

ここからは、脆弱性情報をリスト化するのに用意するものと手順をご紹介していきます。

【用意するもの】

- Excelファイル

- OneDriveやSharePointなどのクラウドストレージ

- Microsoft Power Automate

なお、Microsoft365の法人(個人)プランに加入されている方は、もう全部お手元にありますのでご心配なく。

【手順】

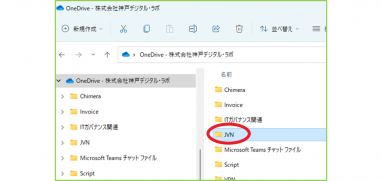

脆弱性情報をリスト化するためのExcelファイルを設置するフォルダを、 OneDriveもしくはSharePointに作成して下さい。

ここでは一番手近なOneDriveに作ることを想定して進めて行きます。

もちろん、他のクラウドでもやることは同じです。

ここでは、JVNというフォルダを作成しています。

先ほど作成したフォルダに、新規のExcelファイルを設置し、名前をつけます。

ファイル名は後でわかるようになっていれば何でもいいのですが、とりあえずここでは「JVNDB RSS Feed – New Entry.xlsx」という名前をつけています。

新規のブックに名前をつけたら、下の通り、シート1の1行目に項目名を設定します。

準備が出来たらファイルは閉じておきます。

| A列 | Title |

| B列 | Summary |

| C列 | Published On |

| D列 | Link |

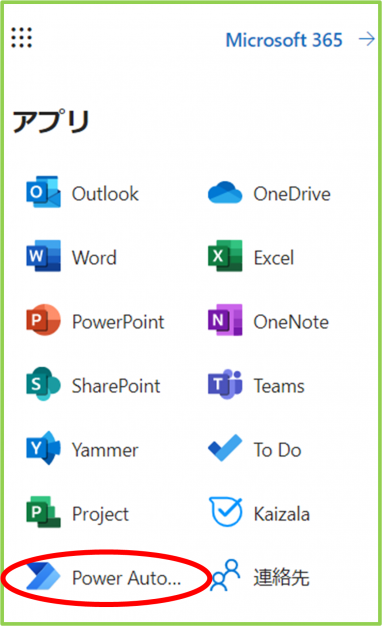

続いてWebブラウザでMicrosoft365のOfficeサイト(https://www.office.com/)にアクセスしましょう。

サインインしたことがない人、長い間サインインしていない人は、再サインインが必要です。

サインインすると、左端にOfficeアプリのアイコンが並んだ画面が表示されると思います。

この画面左上の9つの点が並んでいるところをクリックします。

すると、人によって表示されるアイコンに差はありますが、Power Automateという青のグラデーション矢印のアイコンがあるはずです。

ここで簡単にPower Automateについて説明しておくと、これは色々なOfficeツールを連携させて、今まで手作業でやっていたものを自動化するツールです。

Power Automateで作成された一つ一つの自動化処理をフローと呼びます。

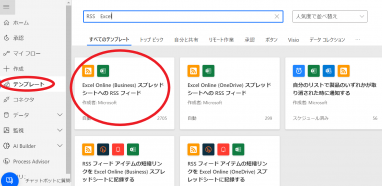

画面左のメニューからテンプレートを選択します。

「テンプレートの検索」というフォームに「RSS Excel」と入力して、検索します。

すると、テンプレートが追加される度に、表示が変わりますが、 Excel Online (Business) スプレッドシートへの RSS フィード、 というテンプレートが表示されると思いますのでそれを選択します 。

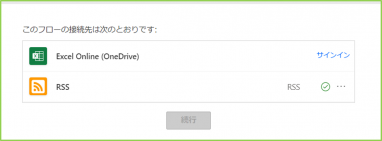

サインインに成功して「続行」を押下すると以下の画面になります。ここから順番に設定を入れていきます。

図のような画面が表示されると思います(図はOneDriveですが、実際にはBusiness)が、ここでサインインすることによって、これから作成するフローがファイルにアクセスすることが可能になります。

サインインに成功して「続行」を押下すると以下のような画面になります。

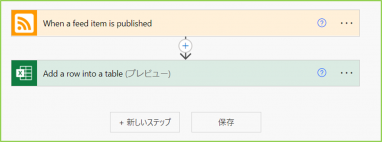

ここから順番に設定を入れていきます。

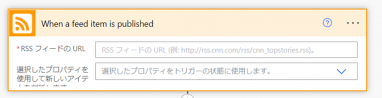

まず、上のオレンジの枠の「When a feed item is published」という部分をクリックして下さい。

このような画面が開きますので、「RSSフィードのURL」と言う欄に「http://jvndb.jvn.jp/rss/ja/jvndb_new.rdf」というアドレスを入力します。

これは、JVN(Japan Vulnerability Notes)に新たな脆弱性情報が追加されたときに発行されるRSSです。

RSSは、メールソフトや専用のリーダーで受信するのが一般的ですが、ここではRSSの発行をPower Automateで受信するように設定します。

次に受信したRSSをExcelに描き込むための設定を行います。

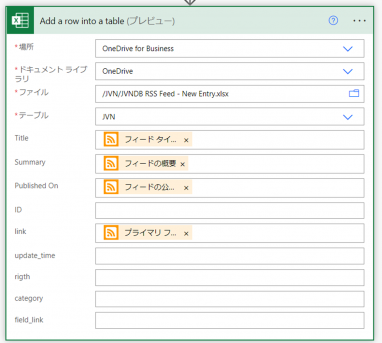

下のExcelのマークがある枠の「Add a row into a table(プレビュー)」という文字が書かれている部分をクリックして下さい。

ここまで参考例通りに進めてきた方は、以下のようにドロップダウンから選択していってください。

| 場所 | OneDrive for Business |

| ドキュメントライブラリ | OneDrive |

| ファイル | ご自身で作成したファイル名 |

| テーブル | JVN |

| Title | フィードタイトル |

| Summary | フィードの概要 |

| Published On | フィードの公開日付 |

| Link | プライマリフィードリンク |

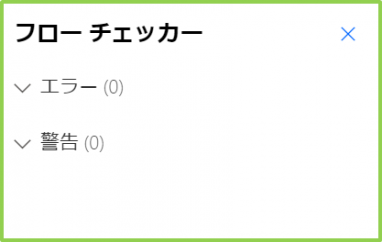

ここまで設定出来たら、画面右上の「フローチェッカー」をクリックしてみて下さい。

設定を間違えていなければ、下図のように、エラーも警告も0になります。

このフローはそこまで複雑な条件を設定しないので、割り当てさえ間違ってなければ、エラーは出ないはずです。

これでエラーが出なければ、「保存」して終了です。

このフローは、RSSが発行されると自動的にリストアップしていくようになっているため、特に起動時間やスケジュールを設定する必要もありません。

翌日以降にExcelファイルを確認して下さい。

そこには、JVNで発行された脆弱性情報がリストアップされているはずです!

これで、あなたはもう、手動で脆弱性情報をかき集める必要がなくなりました。

まとめ

一旦リスト化してしまえば、後は検索も簡単ですし、もっと言えば、Power Automateを活用して、特定のキーワードがあれば、自分宛に通知を飛ばすことも可能です。身近なツールを使いこなして、手軽に脆弱性情報を集めましょう!

とはいえ、それでも

「日に数十件もの脆弱性情報をチェックするのは大変…」

「自分たちに関係のある情報だけ、しかも対応優先順が分かればいいのに…」

と思われることもあるでしょう。

そのようなご要望には、弊社のアドバイザリーサービスがおすすめです。

弊社のコンサルタントがセキュリティに関するお悩み事に回答するサービスですが、脆弱性情報を精査し、自分たちに関係のある情報だけを優先順位つきでお知らせしてほしい、といったリクエストにもお応えします。ぜひご検討ください。

セキュリティに関するちょっとしたお悩みごとはございませんか?

無料相談も承りますので、ぜひお気軽にお問い合わせください。