DX社会の実現とともに現在ではあらゆるロケーション・モノがネットワークにつながりはじめ、守るべき資産は境界の内外どちらにもあり、境界内部においても脅威は存在するというゼロトラストの考え方が注目されるようになってきました。外部ネットワークとつながっていないとして、今までセキュリティ対策を実施してこなかった企業内のシステムに対するセキュリティ対策の必要性が問われはじめています。

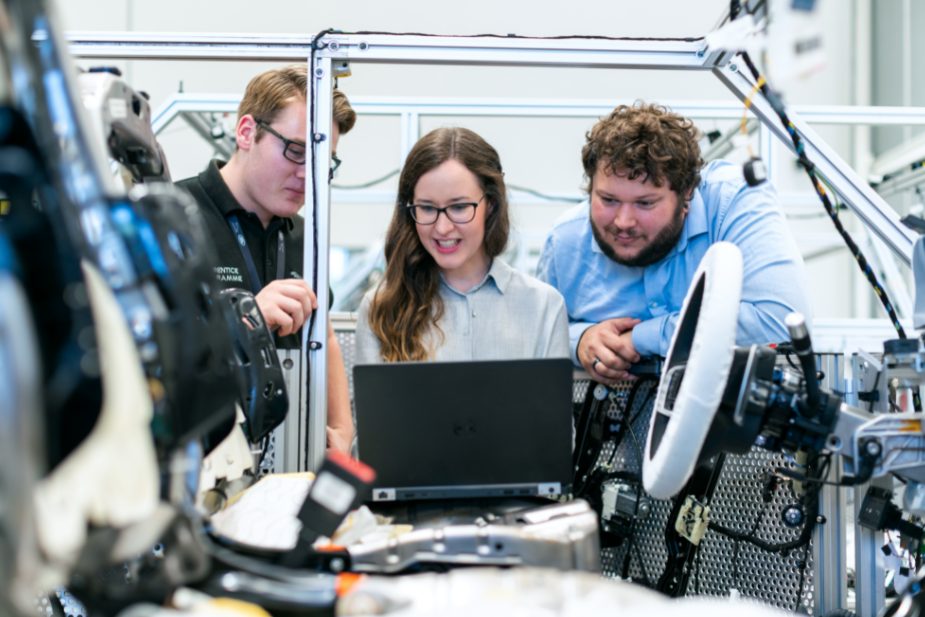

製造業の現場である工場についてもまた然りです。かつて工場内のネットワーク機器は、その工場の内部で閉ざされていることが多く、セキュリティ対策を実施してこなかったケースが多いのではと思います。しかしDX化や自動化が推進される中で、工場の機械はネットワークにつながるようになってきました。今後人材不足、原材料費高騰によるコスト増をカバーするため、更なる効率化が求められることでしょう。DX化や自動化がますます加速するのではないでしょうか。

このような状況を受け、現場ではセキュリティ対策の必要は感じているがどのように進めればよいのか分からない、という方もいらっしゃるのではと思います。そこで今回のブログでは、製造業を取り巻くセキュリティの情勢を確認するとともに、工場におけるセキュリティ対策の進め方についてご紹介させていただきます。

工場セキュリティの情勢

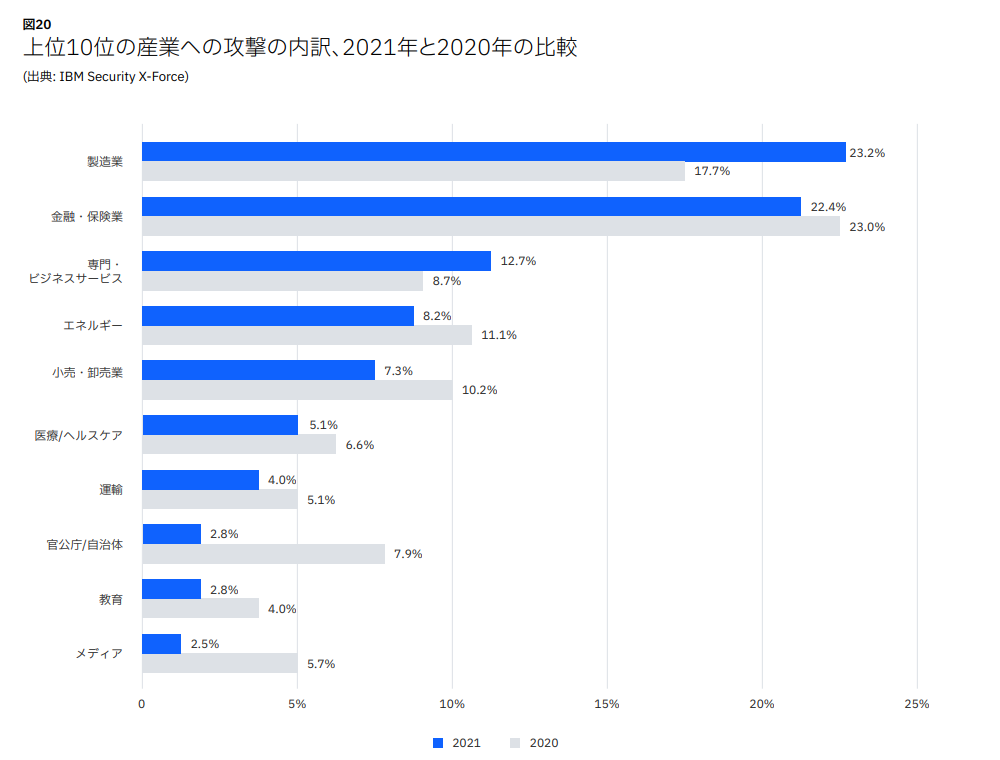

IBM『X-Force脅威インテリジェンス・インデックス2022』業界別の攻撃内訳によると、2021年に製造業が金融・保険業を上回りはじめてトップとなりました。COVID-19の大流行によりオンライン化やDX推進が加速したことで、これまで閉ざされたLAN内にあった製造機器が外部と繋がる機会が増えたことが要因の一つと考えられます。古いOSのまま運用していたり、充分なセキュリティ対策を実施しないまま、外部と接続してしまったケースがあるのではないでしょうか。攻撃者は費用対効果を鑑みて攻撃する傾向にあるため、これまで金銭価値と直結する金融・保険業を狙っていたのが、攻撃しやすい製造業を狙うようになってきた可能性があります。

トヨタ自動車のサプライチェーンに連なる小島プレス工業がマルウエア被害を受け、トヨタの国内全工場が停止したのも記憶に新しいところかと思います。1企業へのサイバー攻撃がサプライチェーン全体に影響する例として我々に大きな衝撃を与えました。2021年5月には、米国最大手のパイプライン企業がランサムウェアによるサイバー攻撃を受け制御システムが機能停止した例もあります。

こうした攻撃件数の増加、あるいは、大きな事故の発生などの背景から、業界としてセキュリティ対策の重要度が高まっています。

工場システムにおけるセキュリティガイドラインにはどんなものがある?

では工場におけるセキュリティ対策はどのように進めればよいのでしょうか。代表的なガイドラインを確認してみたいと思います。

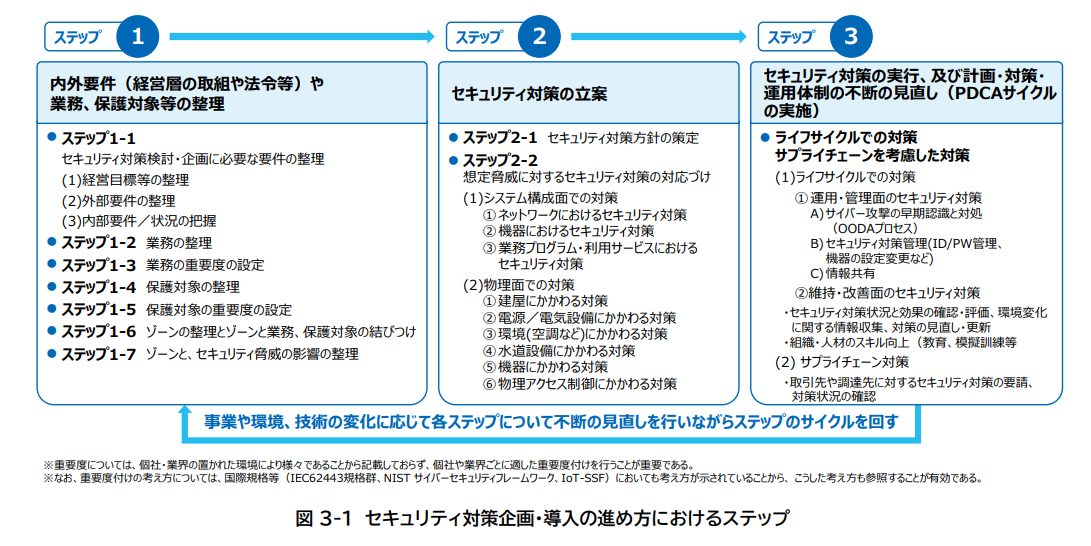

経産省から昨年11月、工場システムにおけるセキュリティ対策のガイドラインがリリースされています。当ガイドラインではセキュリティ対策は下記に示す3つのステップにて進めること、そしてこのステップを継続的に繰り返すことが必要であるとしています。

より実践的なドキュメントとしては、JNSA(日本ネットワークセキュリティ協会)による「今すぐ実践できる工場セキュリティハンドブック / リスクアセスメント編(第1.0版)」があります。こちらはセキュリティに詳しくない方でも自社工場の問題点を把握し対策を考えることができる参考書を作りたい、との思いから作成されたハンドブックです。ちなみに弊社コンサルタントも作成に参画しています。

それぞれ詳細が気になる方は、是非ご一読をおすすめいたします。

我々が考えるセキュリティ対策の進め方を3ステップでご紹介

ガイドラインやドキュメント類はボリュームもあって読むのが大変だ、という方もいらっしゃると思います。そこで我々が考えるセキュリティ対策の進め方を簡単な3ステップでご紹介します。

まず攻撃される対象、攻撃を受けた場合に生じる被害、攻撃の経路、を洗い出します。

- 攻撃される対象

製造ライン、工作機械、生産システムなど停止して困るもの、誤動作など品質に影響が出て困るもの - 攻撃の被害

攻撃が現実化した際に、自身の工場の場合どの様な被害があるのか、被害を想定する- ライン停止による仕掛品や原材料の廃棄等の被害

- 生産システム等の誤作動による品質劣化製品を出荷した際の製品回収等の被害

- 攻撃される経路

攻撃される対象に誰がどの様にアクセスできるのか- どの様なネットワークに繋がっていて、どこからアクセスが可能か

- どの様な権限で誰がアクセスできるのか

- 保守を行う企業の使用するメンテナンス経路が把握できているか

前のステップで確認できた攻撃対象や経路に対して具体的なリスクを確認します。リスクの確認のためには、ネットワークの構成や運用方法、サーバ、セキュリティ機器の設定が正しいか等を確認し、脆弱な箇所やセキュリティ対策が不十分である箇所を見つけ出す必要があります。

たとえばWebシステムであればWebアプリケーションに対する脆弱性診断、API連携があればAPI脆弱性診断、そしてサーバなどプラットフォームに対する脆弱性診断を実施することでリスクの確認が可能です。システム面での確認に加え、別のアプローチとして工場内での実際の運用に対してヒアリングベースで実施するリスクアセスメントがあります。攻撃対象や経路により確認すべきポイントが異なるため、このステップに関してはセキュリティベンダーと一緒に実施いただくことをおすすめいたします。

前のステップで確認できたリスクに対して対策を講じます。セキュリティベンダーが実施する脆弱性診断やリスクアセスメントでは対策方法まで提示するケースが多いため、これに準ずる形で対策を進めていただければよいかと思います。なお被害が大きいと想定されるもの、緊急性を要するものなど重要度が高いと評価されたリスクから優先的に対策実施いただくことをおすすめいたします。

提示されたセキュリティ対策が予算や業務に適さない等の理由で実施できない場合は、部分的にでもリスクが軽減できる次善の策を検討して下さい。業務全体の見直しが必要ですぐに対応できない場合は、長期計画にて対策の実施を推進し、それまでの間は暫定対策などの被害を軽減する対策を実施して下さい。

弊社でご支援できること

上記3ステップを自社のみで進めることは難しいかもしれません。弊社でもいくつかご支援可能な内容がございますのでよろしければお気軽にお問合せください。

Webシステムへの診断

攻撃者の視点から診断員がツールおよび手作業による擬似的な攻撃を行い(ブラックボックステスト) 、脆弱性の有無と対策手段を明らかにし、レポートにまとめてご報告します。

リスクアセスメント

システムとそれに関わる組織に対するリスクをヒアリングベースで洗い出し、セキュリティ対策の方針、優先度を提案します。

対策実施後のサポート

実際に対策を講じる際の不明点をサポートしたり、優先度づけのアドバイスをさせていただきます。

これらに該当しない場合でもご支援可能な場合がございますので、まずは一度お気軽にご相談ください。工場におけるセキュリティ対策をぜひ一緒に進めさせていただけますと幸いです。